11月1日に本ブログにて「急増するランサムウェア」 (以下、前回記事)を投稿しましたが、時を同じくして大阪急性期・総合医療センターがランサムウェア攻撃の被害にあいました。ランサムウェア攻撃の報道も以前にも増して目にするようになりました。これらは全てと言っていいほど、前回記事で述べた「侵入型」のランサムウェア攻撃です。

目次

なぜ、これほど多くの攻撃が発生するのか

ランサムウェア攻撃の増加は続いているようで、まるで日本企業が集中的に狙われているかのような印象すら受けかねません。ランサムウェア攻撃に関する世界的なデータを入手できていないため、世界的な傾向は分析できていないのですが、仮に日本の企業が他の国よりランサムウェア攻撃による被害が増加しているとしても、地政学的な要因ではなく別の要因である可能性が高いと考えています。

前回記事で『「侵入型」のランサムウェア攻撃は、攻撃者が手動でネットワーク内に侵入し、手動でランサムウェアを仕掛けることです。ネットワークに侵入し複数のコンピュータにランサムウェアを仕掛けることで大量のデータを暗号化する』と述べました。このやり方だと身代金の額や獲得率は上昇しますが、多くのターゲットを攻撃することはできません。ところが、ランサムウェアを他の攻撃者に貸し出し攻撃を行なわせ、得られた身代金を分配するRansomware as a Service(RaaS)と呼ばれるモデルによって、多くの攻撃者が参加するようになり、手動の攻撃でも多くの企業を狙うことができるようになりました。

Ransomware as a Service(RaaS)のエコシステム

RaaSは以下のような役割分担で行われていると言われています。

運営組織

運営組織は、ランサムウェアの開発・保守を行うグループです。実際の攻撃は下記のアフィリエイトに行わせます。リークサイトの運営や身代金の受け取りはこのグループが行います。

アフィリエイト

アフィリエイトは、ターゲットとなったネットワークに侵入を試みランサムウェアを仕掛ける個人もしくは小規模なグループです。いわば運営組織のパートナーです。この運営組織とアフィリエイトの分業体制によってランサムウェアを開発するなど高度な技術を持たない攻撃者でも攻撃に参加できるようになりました。

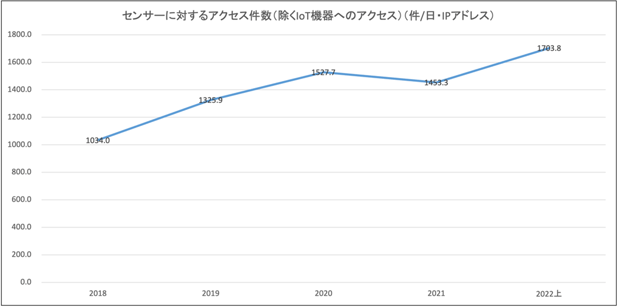

不正アクセス仲介人はスキャンツールや探索ツールを用いインターネットから侵入可能な弱点を持つ機器を見つけ出し、その情報をアンダーグラウンドフォーラムで販売している個人もしくは小規模なグループです。このような存在は以前からありました。運営組織やアフィリエイトは、不正アクセス仲介人から情報を購入しターゲットを選定します。警察庁がこのような探索活動と思われるアクセスを計測し公開していいます。以下のグラフはそのデータからIoT機器への探索活動を除いたもの、つまり侵入型ランサムウェア攻撃の侵入口となるコンピュータやネットワーク機器への探索活動に絞ってグラフ化したものですが、年々増加しています。

警察庁「サイバー空間をめぐる脅威の情勢等について」のデータを元に作成

警察庁「サイバー空間をめぐる脅威の情勢等について」のデータを元に作成

二重恐喝型の攻撃とリークサイト

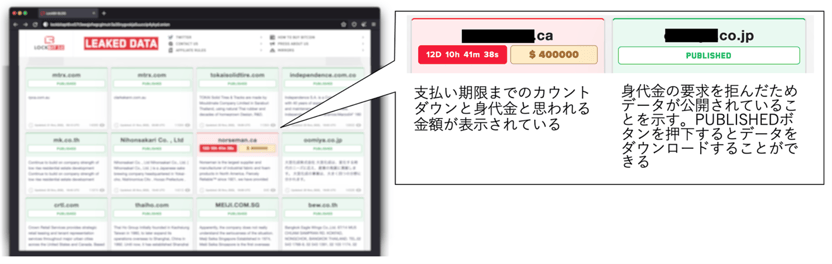

2019年頃から、データの暗号化だけでなく、データを窃取した上で 「対価を支払わなければデータを公開する」として金銭を要求する二重恐喝(ダブルエクストーション)型の攻撃が登場しました。この窃取したデータを暴露する場の1つとして使用されているのが「リークサイト」と呼ばれるWebサイトです。リークサイトは運営組織自体が運営しているため、一歩間違えば逮捕につながってしまいます。しかし一般の掲示板や情報共有サイトと異なり完全にコントロールすることができるため、大容量のデータであっても公開することができたり、被害組織にプレッシャーを与え身代金を支払うように仕向けたりすることが可能な作りにできるため、主流となりました。下にある攻撃者グループのリークサイトのスクリーンショットを添付しています。これは筆者が実際にリークサイトにアクセスし取得したものです(企業名等が判別できないように加工しています)。

こうしてRaaSによる二重恐喝型ランサムウェア攻撃は多くの金銭を獲得、探索活動のさらなる活発化や攻撃者のさらなる増加、いわばランサムウェアゴールドラッシュとも言える状況が生まれてしまったようです。その為、弱点を持った機器は漏れなく見つけ出され攻撃を受けてしまうのです。

<リークサイトの実例>

閉域網神話によるセキュリティ対策の思考停止

なぜ、こうも日本の企業はランサムウェア攻撃の被害を受けてしまうのか、については、上記に加え、もう一つ要因があると考えます。それは、閉域網安全神話の存在です。

侵入型ランサムウェア攻撃は、インターネットとの接点であるVPN機器やリモート接続を可能としているサーバにおけるセキュリティ上の弱点を突いて侵入し、ネットワーク内部の他の機器へ攻撃を仕掛けていくものです。仮にVPN機器等へ侵入を許したとしてもネットワーク内部の機器に十分なセキュリティ対策を施していれば簡単にはやられません。攻撃者は、あれこれ攻撃を試すことになりますが、それらの不審な活動を検知することでランサムウェアを仕掛けられる前に攻撃を遮断することも可能です。

ところが、日本の企業は、インターネットと接続していない閉域ネットワークの機器については、セキュリティ対策をほとんど施していないケースが少なくないのです。要は、ネットワーク内部の機器は、パッチの適用やパージョンアップは行われておらず、どこからでもリモートアクセスが可能で、管理IDがデフォルトでパスワードも短い、というような攻撃が可能な弱点のオンパレードなのです。加えてというか、当然、そのような企業はセキュリティ対策の為のリソース(人や予算)をほとんど割いていません。いわば、「閉域網神話によるセキュリティ対策の思考停止」と言える状態なのです。ちなみに、この言葉は前回記事で記載した徳島県つるぎ町立半田病院の有識者会議調査報告書から頂いたものです。

それでも、閉域のままであればいいのですが、業務の電子化や働き方改革等によって閉域ネットワークにインターネットとの接点を設ける必要性が増しています。ところが、その為に必要なセキュリティ対策を施すリソースもなく、というか、その必要性を認識すらできずインターネットとの接点を設けてしまう企業が少なくないと思われるのです。

あくまでも推測ですが、攻撃者のコミュニティーでは、日本の企業は、侵入できれば簡単にランサムウェアを仕掛けることができるというような噂が広まっているかも知れません。ランサムウェア攻撃の攻撃者が入手する情報は侵入が可能な機器やその機器のIPアドレスから割り出された国や企業名等です。侵入後の難易度は侵入してみないと分かりませんので難易度の低い企業が多い国を優先的に選択してもおかしくはありません。

もし日本の企業が他の国よりランサムウェア攻撃による被害が増加しているとしても、それは地政学的な要因というよりも、上記の要因である可能性が高いと考えています。

前回記事にランサムウェア攻撃を防御する為の対策を記載しましたが、難しいことや特殊な内容はなく基本的なものばかりです。「自動車に乗ったらシートベルトを締めましょう」レベルです。今ではシートベルトを締めるのは当たり前ですが、筆者が子供の頃はあまり締めていませんでした。それでも高速道路に乗ったときは締めるように言われていましたし、言われなくとも締めていました。自動車のような実空間での事柄は危険性を認識しやすく、危険性の高い行動(=高速道路を走行)の際は安全対策を強化する(=シートベルトを締める)ということが認識しやすいのですが、サイバー空間は目に見えないため危険性を認識するのが難しいばかりか、「よくわからないから」と思考停止に陥ってしまうことが少なくないのかも知れません。

「閉域網神話によるセキュリティ対策の思考停止」の状態から脱却せずに業務の電子化や働き方改革を進めてしまう企業が続く限り、ランサムウェア攻撃の被害は続くかも知れません。

<参考URL>

サイバー空間をめぐる脅威の情勢等について(警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/index.html

北尾 辰也

サイバーセキュリティコンサルタント。三菱UFJ銀行で12年間サイバーセキュリティに従事し、2022年4月にフリーランスとして独立。現在はサイバーセキュリティに関するコンサルティングやアドバイザー業務を行うとともに、国土交通省最高セキュリティアドバイザーや日本シーサート協議会専門委員、⾦融ISAC個⼈賛助会員として活動している。