今年の7月、千葉県南房総市の小中学校が共同で使用しているネットワークがサイバー攻撃を受け、複数のサーバのデータが暗号化され使用できなくなりました。サーバ内部には英語で連絡を取るよう求める脅迫文が残されていました。攻撃されたサーバには、児童や生徒など約2,000人に関する氏名、住所、保護者の連絡先、出席、成績などの情報が保存されていました。攻撃者はインターネットからネットワークに接続する際の接続口であるVPN装置の管理者アカウントのID/パスワードを使用してネットワークに侵入し、データを暗号化したようです。公開された調査報告書によると、情報が搾取(流出)されている可能性は低いものの、暗号化された情報の復元は困難とのことです。

このようなサイバー攻撃をランサムウェア攻撃と呼んでいます。ランサムウェアとは、感染した端末等に保存されているデータを暗号化して使用できない状態にした上で、そのデータを復号する対価として金銭を要求する不正プログラムです。

ランサムウェア攻撃の事例としては、昨年10月に発生し、TVでも報道された徳島県つるぎ町立半田病院の件を思い浮かべる方も少なくないでしょう。2021年10月末、半田病院がランサムウェア攻撃の被害に見舞われました。攻撃者は病院のネットワークに侵入し電子カルテシステムなどにランサムウェアを感染させました。同病院は電子カルテを閲覧できなかったり、診療報酬を請求できない状態となり、新規患者の受け入れ停止など業務を大幅に制限せざるを得なくなりました。公表された調査報告書によると、攻撃者はVPN製品の脆弱性を突いて病院のネットワークに侵入した可能性が高いとのことでした。この脆弱性は2019年4〜5月に製造元から公表があり、修正版のファームウェアも提供されているものでした。

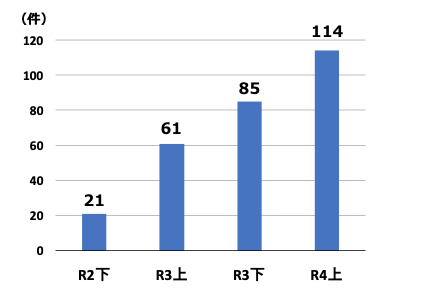

警察庁によると、令和4件(2022年)上半期中に警察庁に報告されたランサムウェアによる被害件数は114件 と、令和2年(2020年)下半期以降、右肩上がりで増加しています。その被害は、企業・団体等の規模やその業種を問わず、広範に及んでいるとのことです。 出典:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

出典:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

なぜランサムウェア攻撃を受けてしまうのか

米国のサイバーセキュリティ会社であるSecureWorksは年次の報告書である「State of Threat」にて、過去 12ヶ月間に発生し調査したランサムウェア攻撃事例のうち、侵入経路のナンバーワンは脆弱性の悪用で52%、次が認証情報窃取で31%であると報告しています。

国内においても、前述の警察庁の報告によると、前述の114件について企業へ感染経路を質問したところ、47件回答があり、VPN機器からの侵入が32件で68%、リモートデスクトップからの侵入が7件で15%を占めているとのことです。ちなみに、リモートデスクトップ(RDP)とはWindows機器に対して外部から接続を行う機能です。

前述の事例や上記の調査結果から浮かび上がってくるのは、業務改革や働き方改革、コロナ対応等によって業務の電子化やテレワークを実施する企業が増加する中、セキュリティ対策が十分でない企業が攻撃者の格好の餌食となっている状況です。

ところで、仮に、自社の機器の脆弱性が未対応であったり、管理アカウントの認証が弱かったりしたとしても、インターネットにつながっている膨大な機器の中から自社の機器を見つけ出され攻撃されてしまうのは宝くじに当選する確率よりはるかに低いと思っておられるかもしれませんが、そうではありません。攻撃者が情報をやり取りするアンダーグラウンドフォーラムでは侵入可能な機器の情報が頻繁に取引されているのです。中には自らは攻撃を行なわず、世界中の機器を探索することで侵入可能な機器を見つけ出し、その情報を販売することで利益を得ている攻撃者もいます。加えて、ランサムウェア攻撃を行う側も役割分担が進んでおり、多くの攻撃者がランサムウェア攻撃に参加しています。つまり、侵入が可能な機器はもれなく見つけ出されて攻撃されてしまう時代なのです。

ランサムウェア攻撃の歴史

ランサムウェアによる攻撃が私たちに及ぶようになったのは、2010年代です。この頃主に見られた攻撃は、個人や企業を問わず不特定多数にランサムウェアを感染させようとする「ばらまき型」のランサムウェア攻撃でした。メールをばら撒いたり、閲覧するとランサムウェアに感染するような細工を施したWebサイトを用いることでランサムウェアに感染させることを狙います。感染したランサムウェアは感染したコンピュータや接続しているネットワークドライブに保存されているデータを暗号化し、金銭を要求する文書を画面等に表示します。これらの動きは予めプログラムされており、自動的に実行されるものでした。

この攻撃は個人もターゲットであったため、読者の方も友人や知人がランサムウェアの被害にあったという話を聞いたかもしれません。この手法では、大量の個人や企業を狙えますが、身代金の獲得率は低いものでした。また、身代金の要求額も低いものでした。

2015年になると、前述の事例のような「侵入型」のランサムウェア攻撃が登場します。この攻撃と「ばらまき型」の最大の違いは、攻撃者が手動でネットワーク内に侵入し、手動でランサムウェアを仕掛けるということです。ネットワークに侵入し複数のコンピュータにランサムウェアを仕掛けることで大量のデータを暗号化することができます。企業活動に影響が出るレベルの被害が出るケースもあり、身代金の獲得率が向上し、要求額も高額になっていきました。

さらに、ランサムウェアを開発しているグループが他の攻撃者にランサムウェアを貸し出して攻撃を行なわせ、得られた身代金を分配するRansomware as a Service(RaaS)というモデルが登場し、多くの攻撃者が参加するようになりました。

2019年頃には、データの暗号化だけでなく、データを窃取した上で 「対価を支払わなければデータを公開する」として金銭を要求する二重恐喝(ダブルエクストーション)型の攻撃が登場しました。身代金の獲得率は更に向上し、要求額も更に高額になりました。

ランサムウェア攻撃から守るために何をすればいいのか

企業に大きな被害をもたらす可能性のある「侵入型」のランサムウェア攻撃について、企業が取るべき対策を説明します。この攻撃の侵入口は、主に二つあります。一つはVPN機器、もう一つはメンテナンス等で外部から接続が可能となっているコンピュータです。後者は少し分かりづらいかもしれませんので補足します。コンピュータのメンテナンスについて、業者が都度訪問して直接コンピュータを操作しメンテナンスを行う方法は、手間がかかり業者も大変ですしコストも高くなります。そのため、外部から接続できるように設定を行い、外部からメンテナンスを行う方法を取ることが少なくありません。この際に用いる外部から接続する機能の一つがリモートデスクトップ(RDP)です。また、この機能を利用してファイルサーバ等に外部から接続することで簡易的なテレワークを実現しているケースもあります。

そして、これらの侵入口に侵入する手口も主に二つあります。一つは脆弱性の悪用、もう一つは管理アカウントの窃取です。対策としては、侵入口となり得る機器に以下の対応を行うことが基本です。

- 脆弱性へのタイムリーな対応

製品の開発元が公表している脆弱性やアップグレードの情報を定期的にチェックし

タイムリーにアップグレードやパッチの適用を実施 - 管理アカウントの認証強化

ID/パスワードを複雑なものとした上で、多要素認証を導入したり、

機器への接続元を制限する対応を実施

上記の対策を行えば100%安全という訳ではありませんが、これらができていないと攻撃されてしまうのは時間の問題と言えるぐらい危険です。

加えて、万一、攻撃を受けた場合に備え、定期的にデータのバックアップを取得することも重要です。この際、注意すべきことは、攻撃者に破壊されないような取得方式とすることです。

業務の電子化やテレワークは必要不可欠な時代です。ただし、これらのメリットを享受しつつ安心・安全に業務の電子化やテレワークを運営していくためには、セキュリティに対する意識や対策が必要です。この記事が皆さまに少しでも貢献できれば幸いです。

<参考URL>

令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

https://www.npa.go.jp/news/release/2022/20220914001.html

ランサムウェア・ギャングが好む攻撃ベクター:No.1 は脆弱性の悪用で 52% を占める

https://iototsecnews.jp/2022/10/04/bug-exploitation-now-top-ransomware-access-vector/

北尾 辰也

サイバーセキュリティコンサルタント。三菱UFJ銀行で12年間サイバーセキュリティに従事し、2022年4月にフリーランスとして独立。現在はサイバーセキュリティに関するコンサルティングやアドバイザー業務を行うとともに、国土交通省最高セキュリティアドバイザーや日本シーサート協議会専門委員、⾦融ISAC個⼈賛助会員として活動している。