短期間で、タイムリーに、効果的に、AI駆動による

ペネトレーションテスト

AI駆動型CTEM支援ソリューション「RidgeBot」を活用したペネトレーションテストサービス

短期間で、タイムリーに、効果的に

ペネトレーションテストの実施には、攻撃対象範囲の明確化や時間・リソースの管理、日常業務への影響を避けるためのスケジュール調整など、さまざまな課題が伴います。また、テスト結果を正しく理解し、最新の脅威に対応するための知識やスキルの維持も不可欠であり、これらは専門的な知識を要する領域となります。

GRCSのペネトレーションテストサービスでは、AI駆動型CTEM支援ソリューション「RidgeBot」によるテストの自動化とAI技術を活用し、従来のようにシナリオ策定や事前準備、テスト実施にかかる時間を効率化し、「短期間で、タイムリーに、効果的な」ペネトレーションテストを提供します。また、セキュリティの専門チームが分析結果を詳細にまとめ、わかりやすく報告し、セキュリティリスクの可視化を行います。

GRCS ペネトレーションテスト このような方におすすめします

年に1回程度 の単発テストを希望される方

システム構築なし で手軽にテストを実施したい方

短期間 でペネトレーションテストを実施したい方

急ぎ で 特定の脆弱性やリスク に対する評価が必要な方

システム や サービス のリスク検証や セキュリティ対策 の効果を確認したい方

実施を考えたが 時間やお金のコスト的 に断念したことがある方

製品・コンサルティングサービスのご案内

GRCS ペネトレーションテスト関連サービス

GRCSではペンテスト並びに、RidgeBotの導入、運用支援を行っております。詳しくはお問い合わせください。

AIを活用したペネトレーションテストの自動化

ペネトレーションテスト サービス概要

GRCSのペネトレーションテストでは、AI駆動型CTEM支援ソリューション「RidgeBot」を活用し、AIにより自動化されたペネトレーションテストサービスを提供します。インターネット上に公開された攻撃対象領域(External Attack Surface)をテスト対象とし、インターネット経由の攻撃を模倣する外部テストを通じて、攻撃対象領域の特定・リスク検知を行います。

外部から侵入可能な経路が確認された場合は、ラテラルムーブメント等を試行し、到達可能なリソースを特定します。

また、プライベートIPなどの内部攻撃対象領域(Internal Attack Surface)を対象に、侵入後を想定した社内ネットワークを起点にした内部テストも提供可能です。(別途お見積)

ご要望に応じて、テストにより発見された脆弱性修正後の再テストもオプションでご提供しており、セキュリティ対策の確実な強化をサポートします。

ペネトレーションテスト サービスの流れ

攻撃対象領域の特定から脆弱性のエクスプロイトの把握、さらには改善策の提示まで、段階的かつ包括的なプロセスを採用しています。

Step 1

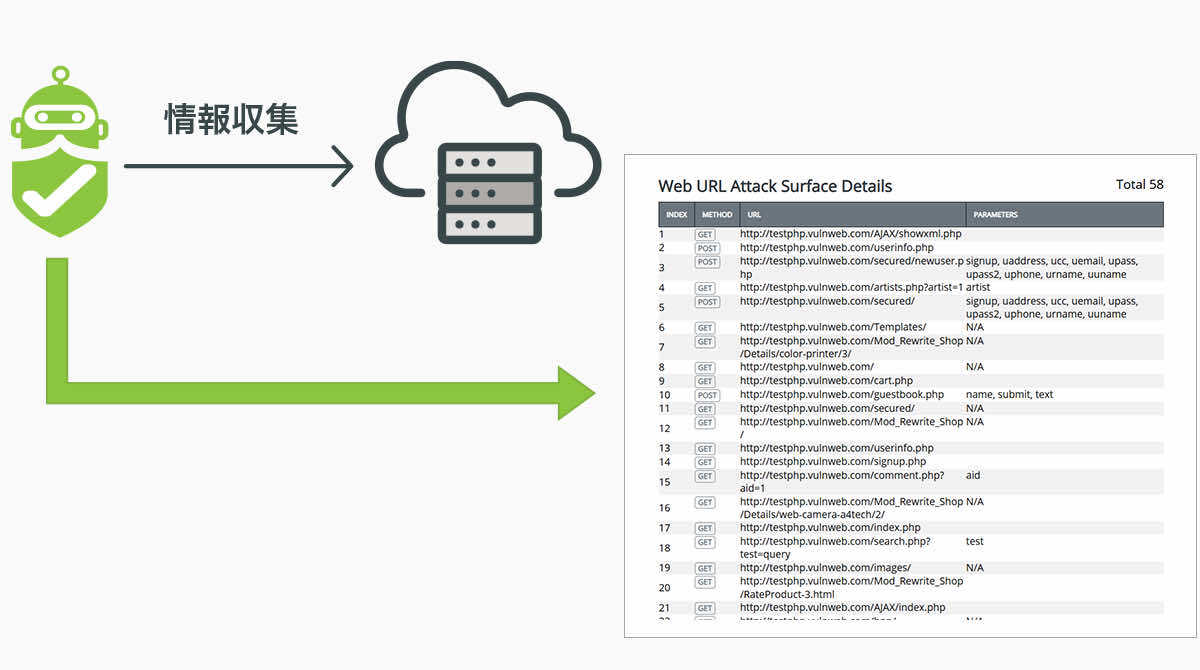

攻撃対象領域の特定

事前にヒアリングシートに記載いただいた対象へ、Attack Surface Identification(ASI)を実施し、本テストの攻撃対象を特定します。ASIは対象にアクセスし、解放されているポートやアクセス可能なページを検出します。

Step 2

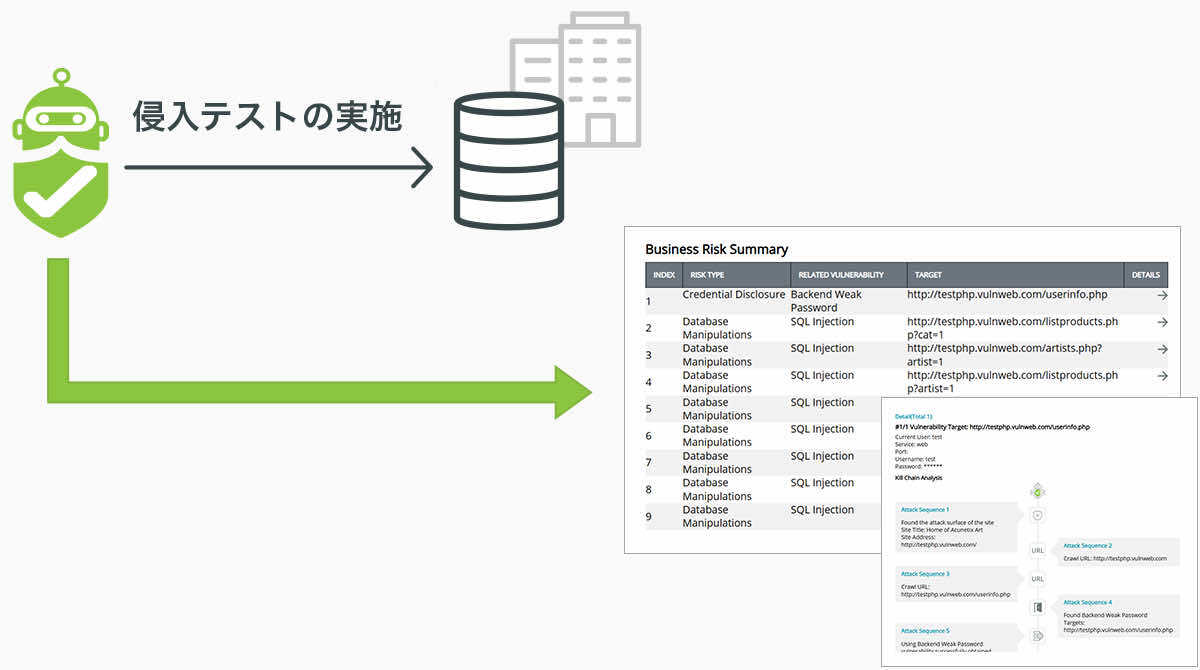

テスト実施

対象システムにペネトレーションテストを実施し、リスクの特定を行います。

※ 影響が出た場合に問題のない実施時間帯を選択するか、関係者への事前周知をお願いいたします。

Step 3

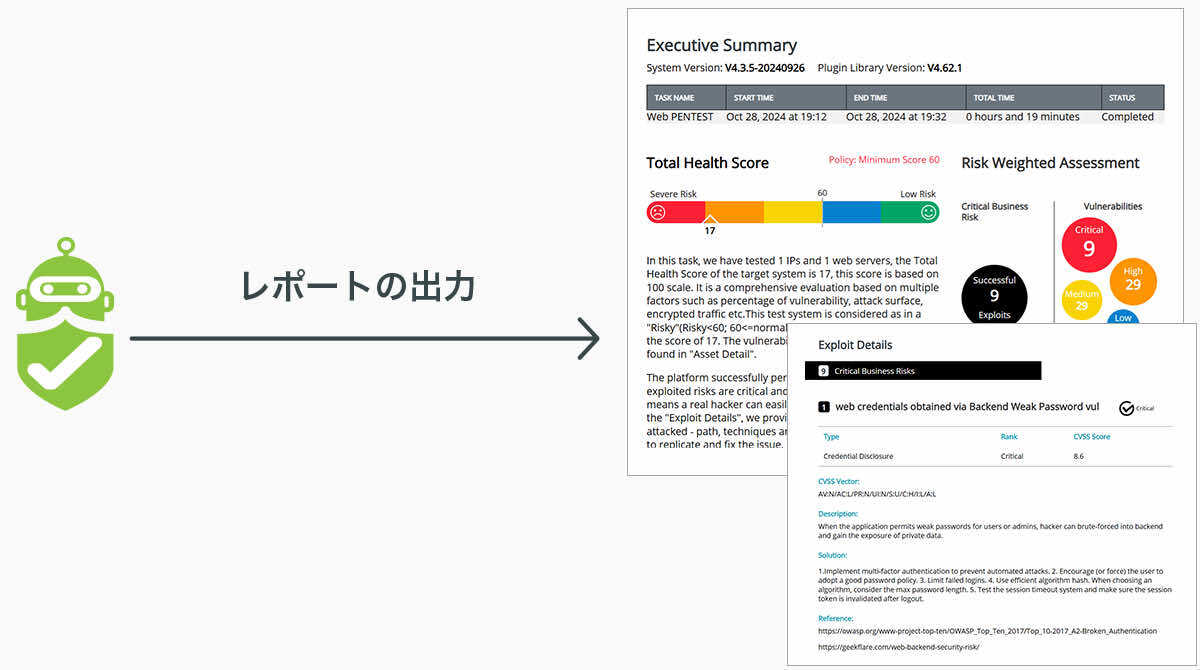

レポート提示

テスト完了後に、RidgeBotにより自動的に生成されるレポートを作成物として提出いたします。レポートは英語/日本語/その他言語に対応しています。

Step 4

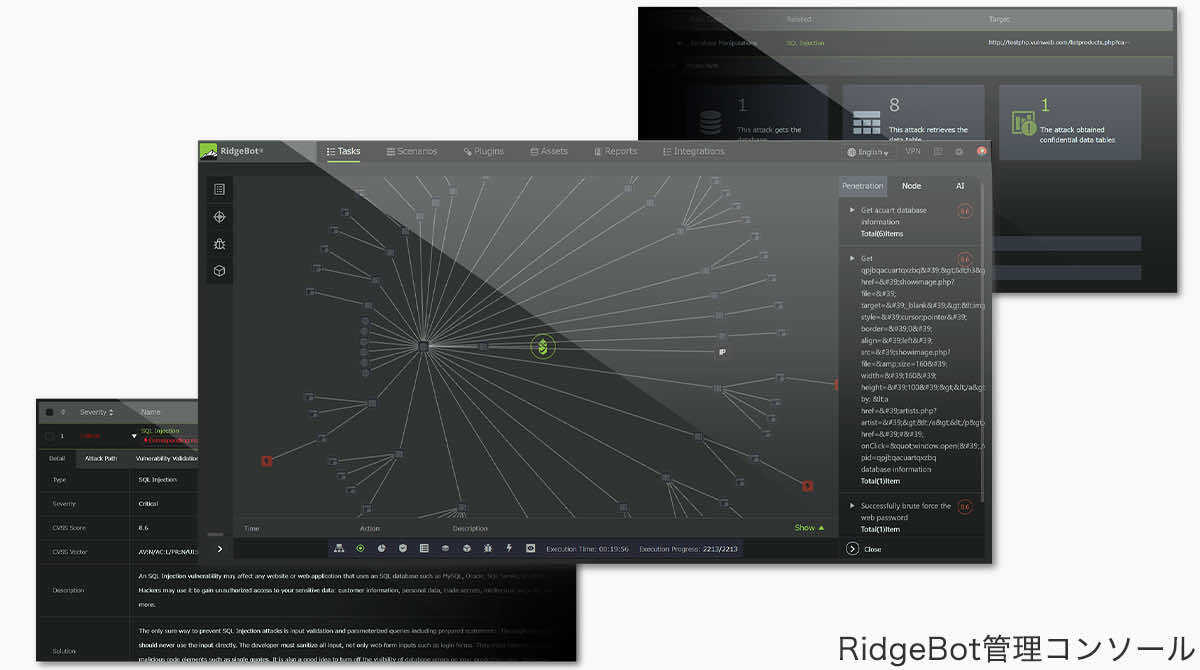

結果報告

レポートと合わせてRidgeBot管理コンソールを使用し、リスクや脆弱性について説明いたします。必要に応じて、一定期間管理コンソールのアカウントを払い出しお客様にてご確認いただきます。脆弱性対応後の再テストが必要な場合は、再テストオプションをご検討ください。

ペネトレーションテスト基本サービス テストメニュー

ペネトレーションテストサービスで提供するテストメニューは次のシナリオとなり、WebベースかIPアドレスベースかに応じて対象シナリオが選択できます。

| テストシナリオ | 概要 | 選択肢 | |

|---|---|---|---|

| Webベース | IPアドレス | ||

| 攻撃対象領域の 特定 * |

資産プロファイリングを起動して、ターゲットマシンのOSタイプ、オープンポート、アクティブなサービス、Webサイトのドメイン名/サブドメイン名、暗号化キー情報、Webフレームワーク、および外部URL/URIの露出を識別します。 | 他シナリオと同時実施 | |

| Web API 侵入テスト |

Webベースのアプリケーションプログラミングインターフェイス(API)の一般的な脅威(認証の不備、アクセスの不備など)に対する耐性をテストし、WebアプリケーションがOWASP APIセキュリティ基準に準拠していることを確認します。 | ○ | - |

| ウェブサイト ペネトレーション |

Webサイト、Webアプリケーション、および関連するすべての攻撃対象領域に対してサイバー攻撃を開始します。攻撃対象には、自社開発またはCMS ベースのWeb サイトが含まれます。 | ○ | - |

| イントラネット ペネトレーション (IP + デフォルトクローラー) |

ポートスキャンとデフォルトのWebクローラーを使用してターゲットの攻撃対象の露出をプロファイルし、さまざまなネットワーク攻撃技術を利用してターゲットの脆弱性を発見し、リスクを悪用します。 | - | ○ |

※ 「攻撃対象領域の特定」は疎通確認や認識合わせのために実施が必須となります。他のテストシナリオ選択時にあわせて実施いたします。

※ ライセンス1つの購入(WebまたはIP)で、1つの対象およびテストシナリオを選択できます。

GRCSが提供するペネトレーションテスト関連サービスのご案内

GRCSではペンテスト並びに、RidgeBotの導入、運用支援を行っております。詳しくはお問い合わせください。

お問合せ・資料請求

AI駆動型CTEM支援ソリューション「RidgeBot」を活用したペネトレーションテストサービス

ペネトレーションテスト

短期間で、タイムリーに、効果的に、AI駆動による