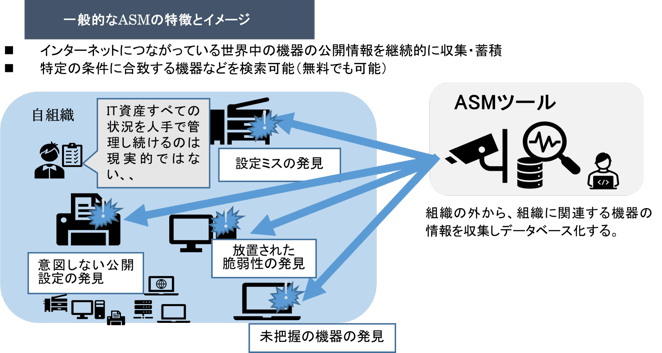

Attack Surface Management (ASM)は、組織の外部(インターネット)からアクセス可能なIT資産を継続的に発見、検出、評価することによって、それらに存在する脆弱性やリスクを明らかにするプロセスです。ASMを効果的に実施することによって、組織はセキュリティ上のギャップを事前に特定し、攻撃者により侵害を防ぐことができます。ASMは、侵入可能な機器やサーバが漏れなく見つけ出され侵害されてしまう現在の脅威状況に対応するための非常に有効なアプローチです。

ちなみに、外部からアクセス可能である点を強調したEASM(External Attack Surface Management)という言葉もありますが、今のところASMとEASM は同義として捉えていいでしょう。

<ASMのイメージ>

出典:経済産業省Webサイト(https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html)

目次

ASMのプロセスや効果

ASMは次のプロセスで構成されています。

1.攻撃面の発見:インターネットに露出しているIT資産を発見する

2.攻撃面の管理:発見したIT資産をインベントリ化する

3.攻撃面の情報収集:IT資産に関する情報を収集

4.リスクの評価:収集した情報を元にリスク(脆弱性や危険な設定等)を評価する

5.リスクへの対応:リスクを軽減または排除するための対策を実施

6.継続的な実施:上記のプロセスを継続的に実施する

ASMの効果としては、システム部門が把握していないIT資産の発見や、セキュリティー上の問題の早期検出が挙げられます。具体的にはキャンペーン活動等のシステム部門が把握していないWebサイトの発見や、設定ミスによって意図せず外部からアクセス可能となっているサーバの発見、海外拠点等の(本社で一元的に管理できていない)IT資産の発見等が期待できます。

これらに加え、セキュリティポリシーの組織全体への浸透や、攻撃面を把握することによるインシデント対応の迅速化等が期待できます。そして、継続的に実施していくことによって、組織全体のセキュリティ態勢が強化されていくのです。

ASMと脆弱性管理、脆弱性診断

ASMと類似の活動として脆弱性管理や脆弱性診断がありますが、ASMとこれらの違いを整理しておきます。

ASMと脆弱性管理とでは、対象となる領域が異なります。ASMは外部からアクセス可能なIT資産が対象ですが、未把握のIT資産も含まれます。脆弱性管理は把握済みのIT資産が対象になります。

ASMと脆弱性管理のプロセスは類似点があります。特に、情報収集を行なった後のプロセスである「検出されたリスクや脆弱性を評価→対応を決定→対応の実施」は同じです。しかしながら、ASMでは攻撃者に見つけ出され攻撃される前に対処するコンセプトであるため迅速に行う必要があります。加えて、ASMでは問題点の検出の精度が高くないため、担当部署への確認を行う必要がある場合が少なくなく、インタラクティブなワークフローが必要となります。

ASMと脆弱性診断は、資産情報を収集したり脆弱性を検出したりするためにスキャニングを行いますが、スキャニングの深度に違いがあります。ASMでは、通常のアクセスで得られた情報をもとに、IT資産に含まれている可能性のある脆弱性情報を提示します。しかし、あくまで可能性のレベルです。一方、脆弱性診断では、対象となるIT資産に攻撃を模したパケットを送信し、その応答を評価して脆弱性を特定します。そのためASMより脆弱性診断の方がスキャニングの深度が深く、脆弱性特定の確度は高いと言えます。このスキャニングの深度の違いは、対象への影響(いわゆる副作用)も違いをもたらします。脆弱性診断はセキュリティ監視のアラートが出たり、対象IT資産の動作に支障を及ぼしたりする場合があります。一方、ASMではこのような副作用は低く抑えられます。

ASMツールと導入における注意事項

ASMを、全て手作業で実施することは難しいため、ASMツールを活用するのが一般的です。ASMツールは、インターネットに公開されているサーバ、ドメイン、アプリケーションなどのIT資産を自動で発見し、資産のインベントリを作成するとともに、資産のリスクを評価し可視化してくれます。ASMツールは効果的なツールですが、いくつか注意しておくべき事項があります。

1.データの精度

データの収集は自動で行われるため、フォールスポジティブ(誤検出)やフォールスネガティブ(見逃し)がつきものです。自社資産の発見においては、他社の資産を自社の資産だとしたり、自社の資産を見逃したりすることがあります。脆弱性情報の確度にも課題があります。そのため、自動検出された結果に対して人間によるレビューを組み合わせることが必要であり、その負荷が意外と高いという情報もあります。

2.リソースとスキル

上記の点とも関連しますが、ASMツールの運用には、ITインフラの構成要素、情報セキュリティの基本、最新の脆弱性と脅威の理解などの専門知識・スキルを持った要員が必要です。

3.対象となるIT資産への影響

ASMツールのIT資産に関する情報収集の方法にはいくつかの種類があるのですが、対象となる資産へ都度、通信を行う方法があります。ASMツールの場合、脆弱性診断とは違い対象環境への負荷が低い方法を採用している為、業務に影響を及ぼす可能性は低いものの、対象となるIT資産のオーナーから事前に承認を得ておくことが望ましいです。

4.ツールのカバー範囲

ASMツールは主にIT資産の発見からリスク評価までをカバーし、発見事項への対応計画や修正作業の管理まではカバーしていません。ASMツールで特定されたリスクに対する対応を効率的に管理するためには、チケット管理ツールやタスク管理ツールを組み合わせる必要があります。

ASM導入の意義と簡易的な手法

実際に導入するとなると一筋縄ではいかなそうなASMですが、ASMをきっかけにグループ会社や海外拠点へのセキュリティガバナンスが上手くいき始めたという話も聞きますし、確かにそう思います。何よりASMによって関係者間のコミュニケーションが活性化されるのがいいと思います。

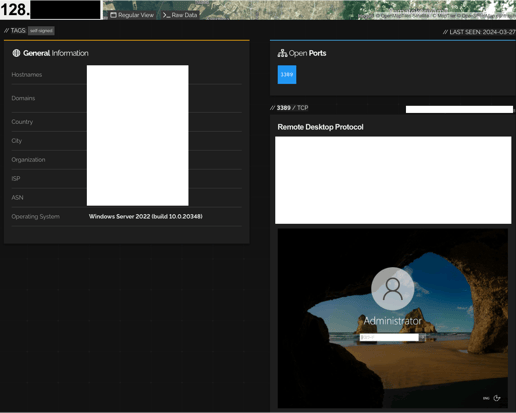

そうは言っても、いきなりASMを導入するには経営の承認を得づらいとか、ASMには興味があるが、ASMツールを導入するにはリソース的にハードルが高いなどという組織は少なくないと思います。そのような組織においても、インターネットに露出しているIT資産の把握ができていれば、もしくは把握できているIT資産に対しては、簡易的な方法でASMを行うことができます。それは、SHODANのようなインターネット上のデバイスを検索する検索エンジンを利用する方法です。以下のスクリーンショットはあるIPアドレスをSHODANで検索した結果ですが、RDPがインターネットから接続可能になっていることがわかります。

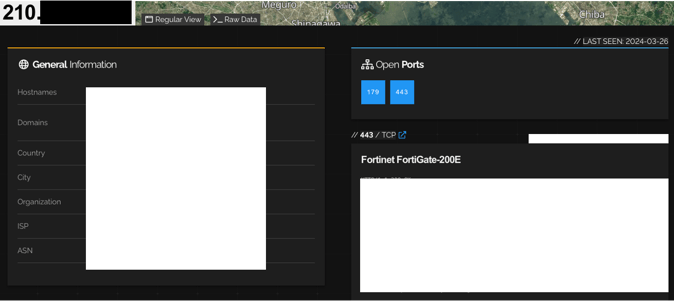

以下の別のIPアドレスの検索結果では、このIPアドレスは2月にJPCERT/CCから脆弱性に関する注意喚起が発せられたFortinetのVPN機器である可能性が高いことがわかります。

いずれの例も、これだけで即問題だということではなく、認証方法やパッチ適用有無等について担当部署への確認が必要ですが、リスクがある資産をある程度、発見することが可能です。

このように、自組織やグループ会社、海外拠点等のインターネットに露出しているIT資産をSHODANで検索し、リスクのありそうな資産を発見し担当部署に確認することで、ASMと同じような効果が期待できます。ASMツールと比べると網羅性は落ちますが、RDPやSSH、Telnet等のリモート接続が可能なプロトコルの意図しない公開や、悪用が観測されている脆弱性の放置については、十分にカバー可能だと思います。

北尾 辰也

コンサルタント、フリーライター。

三菱UFJ銀行で12年間サイバーセキュリティに従事し、その後、Transmit Security 日本支社共同代表を経て独立。現在はサイバーセキュリティに関するコンサルティングやアドバイザー業務を行うとともに、国土交通省最高セキュリティアドバイザーや日本シーサート協議会専門委員、⾦融ISAC個⼈賛助会員として活動している。