昨今ではサイバー攻撃の高度化、ウイルスの変化などによって、100%の防御は存在せず未知の脅威には侵入を前提とした対応を行う「ゼロトラスト」の考え方が一般化したことに伴い、エンドポイントセキュリティにおいてはEDR(Endpoint Detection and Response)の導入が進んでいます。EDRの導入が進む一方で生じてくる運用面等での課題を考えるとともに、本記事ではEDRをより有効に活用するための「ゼロトラストエンドポイント」が提案する新しいエンドポイントセキュリティをご紹介します。

目次

エンドポイントセキュリティ対策で注目されているEDRとは何か?

ユーザ端末等のエンドポイントへの脅威侵入を前提とした対策として、EDRというソリューションがあります。EDR(Endpoint Detection and Response)とは、侵入経路の特定や被害範囲の特定など、脅威の侵入(マルウェア感染等)を検知しインシデントレスポンス(対応)を支援することを目的としています。インシデントが起きた際に、端末内のログを詳細に収集することで、社内でどういったことが起きているのかを可視化し、根本原因、被害範囲などを把握することに非常に有用です。

EDRが注目された理由

昨今の攻撃の高度化、ウイルスの変化によるパターンマッチング回避などが進んできていることがきっかけで、従来型のセキュリティソリューションであるアンチウイルスやファイアウォールなどでは攻撃を100%防ぐことはできないといった考え方が一般的になり、未知の脅威に侵入されることを前提とした対応へシフトしています。侵入を前提とした対応という観点でエンドポイントセキュリティにおいてはEDRが注目されるようになっています。昨今ではEDRの概念をネットワークやクラウドサービスまで拡大させるNDR、XDRが登場しています。

EDRの課題

エンドポイントセキュリティの主流となりつつあるEDRですが、運用していく中で以下のような課題が取り上げられています。・誤検知が多くてアラートを正確に処理しきれない

・攻撃が検知できない

・アラートが発生したが対応方法がわからない

課題①誤検知が多くてアラートを正確に処理しきれない

なぜ誤検知が多く管理工数が多いのか。結論から言うとEDRのみで全体を管理しようとしているからと考えます。普段使っているエンドポイント(端末)はインターネットと常に接続している状態なので、攻撃者からの危険にさらされています。そこでEDRのみですべてを管理しようとすることで、EDRの監視対象のログ情報が膨大になり複雑化してしまうため、誤検知や管理工数の増大につながります。EDRは万能なソリューションではありますが、使い方によっては管理者の負担となってしまいます。

課題②攻撃が検知できなかった

なぜ攻撃が検知できないのか。エンドポイントセキュリティの代表であるAV(アンチウイルス)とEDRがありますが、これらは既知の攻撃をベースにルールを作成した検知型のセキュリティです。よってゼロデイ攻撃や未知の攻撃に対してはルールが適応せず、攻撃がすり抜けてしまう可能性があります。ルールに引っかかればAVやEDRで検知できますが、すり抜けてしまえば端末に被害を与えることになります。またEDRは侵入されることを前提としたソリューションで、外部の攻撃者が内部探索や横展開(ラテラルムーブメント)をするような行動に関して被害を最小限にすることとなるので、確実に攻撃を検知できるとは言い切れません。

課題③アラートが発生したが対応方法がわからない

なぜ対応方法がわからないのか。EDRはいつ何が起こったか被害範囲を調査・可視化し、検知した攻撃に介入することで被害を最小限に抑えることができます。その一方で、侵入されてからの対応となるため、検知した後の対応方法には課題が残ります。攻撃が少しでも行われていた場合、復旧困難なデータ暗号化や情報の外部流出等の被害が発生する可能性があり、対応方法は状況によって様々となるためです。

予防的アプローチでEDRをより効果的に利用するには

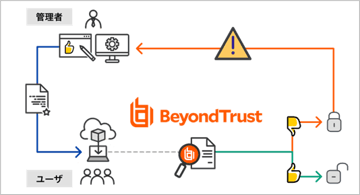

弊社が提案するゼロトラストエンドポイントとはEDRに予防的アプローチを組み合わせた、分離・制御・検知の三段構えのエンドポイントセキュリティのことです。分離と制御を用いてEDR分析対象となるログ量を削減することで、信頼する環境の異常をより明確にし効果的な活用を促します。・分離

インターネット等外部から取得した信頼できない情報は組織に影響を与えない外部環境や仮想環境に分離して操作します。

・制御

業務外操作など不要な操作の制御を行い、業務に必要な操作のみを許可します。

・検知

組織として必要な操作によるログをEDRで監視し、環境の異常検知を行います。

ゼロトラストエンドポイントが提案する新しいセキュリティ

セキュリティのソリューションは運用に溶け込んでこそ価値があるものだと考えています。私たちが提案するゼロトラストエンドポイントは快適な業務と強固なセキュリティを両立させ、どちらも犠牲にしない考え方です。・分離の手法

侵入の経路となるインターネットアクセスや、外部から入手したファイルの開封や編集を分離した環境で行うことで、ユーザの利便性やパフォーマンスを下げずに侵害を防ぎます。ゼロトラストエンドポイントでは、一般的なインターネット分離方法としてあげられるVDIのようなインフラコストやネットワーク制約がある方法ではなく、エンドポイントの中で仮想隔離環境を作り出すようなインターネット分離を推奨します。

・制御の手法

エンドポイントへの攻撃に管理者権限を利用したプログラムの呼び出しがよく使われることから、最小権限の考え方に基づきユーザが必要とする操作のみ権限を付与します。ゼロトラストエンドポイントではユーザや管理者に負荷のかかる管理者権限のはく奪ではなく、一般権限のユーザに対し必要な時にのみ管理者権限に昇格させるバランスのよい制御方法を推奨します。

分離と制御を行うことでのEDR検知対象の削減へ

分離と制御による効果

攻撃者の潜むインターネットに関わる操作を仮想隔離環境に分離することにより、収集対象となるログを削減します。

制御の観点では、予め社内で認められたアプリケーションのみ権限昇格することで、一般ユーザは業務に必要な作業は変わらず実施でき、IT管理者は一般ユーザによる不要操作を制御することができます。

このように分離と制御を追加することで、EDRの検知対象は組織として動かすべきものに絞られ、ログの情報量が減少することで運用しやすくなるのではないでしょうか。また侵入されてからの検知という考え方から予防的なアプローチにシフトすることで、脅威や感染によるリスクを下げることが可能となるため、本来あるべきゼロトラストのエンドポイント対策が実現できるようになります。

エンドポイント内での分離を実現するHP Sure Click Enterpriseとは

侵入の経路として多いメールの添付ファイルやインターネットへのアクセスを端末内で分離して起動させるソリューションです。EDRのみではすり抜けてしまう脅威も使い捨ての仮想隔離環境で開けば端末や組織への影響はありません。仮想環境でも同じように閲覧や編集を可能にすることで、ユーザの利便性を保ちます。

HP Sure Click Enterprise

エンドポイントの権限制御を実現するPrivilege Management for Windowsとは

エンドポイント内で特権アクセス管理を実現するソリューションです。管理者権限で実行してよいアプリケーションとそうでないものを管理し、アプリケーションインストールや設定変更を情シスなどに問い合わせることなく、利用者自身で実行をすることができるため、運用負荷の軽減とセキュアな環境の両立が可能です。

まとめ

昨今、サイバー攻撃が巧妙化している中、EDRがあれば安心といった事後対策中心の考え方から予防的対策へ考え方をシフトすることで、セキュリティインシデントのリスク低減に繋げることができるのではないでしょうか。またゼロトラスト対策として、守るべきものは何かと考えたとき、リモートワークでより攻撃されやすくなったエンドポイントを守ることが重要となるため、分離・制御・検知といった3段階でのセキュリティ対策を検討してみてはいかがでしょうか。

北島 康晴

ソリューション戦略部 セキュリティコンサルタント

2019年に株式会社GRCSに参画し、GRCSの「S」にあたるセキュリティ業務を担当。

エンドポイントからクラウドまで幅広いセキュリティのプリセールスや技術支援を実施している。