OSやミドルウェア等の脆弱性は、毎日のように公表されています。その数は年に数万件に上り、全てに対応することは不可能です。一方で、攻撃者は益々巧妙化しており、脆弱性への対応の遅れはサイバー攻撃に直結する危険があります。その為には、脆弱性に優先度を付けて対応することが必要であり、皆さんの会社や組織でも評価指標を活用していると思います。脆弱性の評価指標というとCVSS(共通脆弱性評価システム)ですが、近年、 新たな評価指標が登場しています。

目次

CVSS(Common Vulnerability Scoring System)

CVSSは、情報システムの脆弱性に対するオープンで汎用的な評価手法であり、ベンダーに依存しない共通の評価です。CVSSを用いると、脆弱性の深刻度を同一の基準の下で定量的に比較できるため広く利用されています。CVSSは、全世界のCSIRT(Computer Security Incident Response Team)による情報共有団体であるFIRST(Forum of Incident Response and Security Teams)によって策定されています。現在最も使われているのはバージョン3.1ですが、新バージョンである4.0が2023年11月1日に正式公開されました。CVSSバージョン3では以下の基準で脆弱性を評価します。1.基本評価基準(Base Metrics)

脆弱性そのものの特性を評価する基準。情報システムに求められる3つのセキュリティ特性(機密性、完全性、可用性)に対する影響を、ネットワークから攻撃可能かどうかや攻撃に認証が必要かどうかといった基準で評価し、CVSS基本値(Base Score)を算出する。基本値は、0.0~10.0の値で、値によって5段階(緊急:9.0~10.0 / 重要:7.0~8.9 / 警告:4.0~6.9 / 注意:0.1~3.9 / なし:0)に分けられる。

2.現状評価基準(Temporal Metrics)

脆弱性の現在の深刻度を評価する基準。攻撃コードの出現有無や対策情報が利用可能であるかといった基準で評価し、CVSS現状値(Temporal Score)を算出する。ベンダーや脆弱性を公表する組織などが、脆弱性の現状を表すために評価する基準。

3.環境評価基準(Environmental Metrics)

ユーザの利用環境も含め、最終的な脆弱性の深刻度を評価する基準。脆弱性の対処状況を評価し、CVSS環境値(Environmental Score)を算出する。この基準による評価結果は、システムや機器毎に変化する。ユーザが脆弱性への対応を決めるために評価する基準。

基本評価基準は、一般的に広く用いられており、多くのベンダーがCVSS基本値および各評価項目のパラメータを公開しています。一方、現状評価基準はベンダーから提供されないことが多く、環境評価基準はわかりづらいということがあり、基本評価基準、つまり皆さんもよく使われているCVSS基本値(Base Score)のみが使用されていることが大半です。なお、バージョン4における変更点は以下です。

1.基本評価基準の一部変更

攻撃の実行条件(Attack Requirements)の追加、ユーザー関与レベル(User Interaction)の値の見直し、スコープ(Scope)を後続システム評価(後続システムの機密性、完全性、可用性を評価)に変更

2.現状評価基準の脅威評価基準(Threat Metric Group)への改名

現状評価基準が脅威評価基準と改名され、メトリクスも「攻撃される可能性」(Exploit Maturity)の1項目のみ

3.補足評価基準(Supplemental Metric Group)の追加

ユーザがスコアに基づいて脆弱性対応を行ううえで有用となるコンテキスト、解釈の参考情報を評価

KEV(Known Exploited Vulnerabilities Catalog)

KEVは、米国のサイバーセキュリティ・社会基盤安全保障庁(Cybersecurity and Infrastructure Security Agency:CISA)が公開しているサイバー攻撃に悪用された脆弱性をリストにまとめたもので、更新も頻繁に行われています。米国の政府機関は、法によって、このリストに掲載された脆弱性は期日までに対応することが定められています。Webサイトでの表示だけでなく、CSV形式やJSON形式でのダウンロードも可能です。また、更新情報をEメールで受け取ることも可能で、筆者も受診しています。このリストは米国の企業・組織を対象としたものであり、日本特有のソフトウェアなどは掲載されないなど留意点はありますが、件数もそれほど多くないため、JPCERT/CCの注意喚起やIPAの重要なセキュリティ情報とあわせて優先度の高い脆弱性情報を収集する手段として有効です。

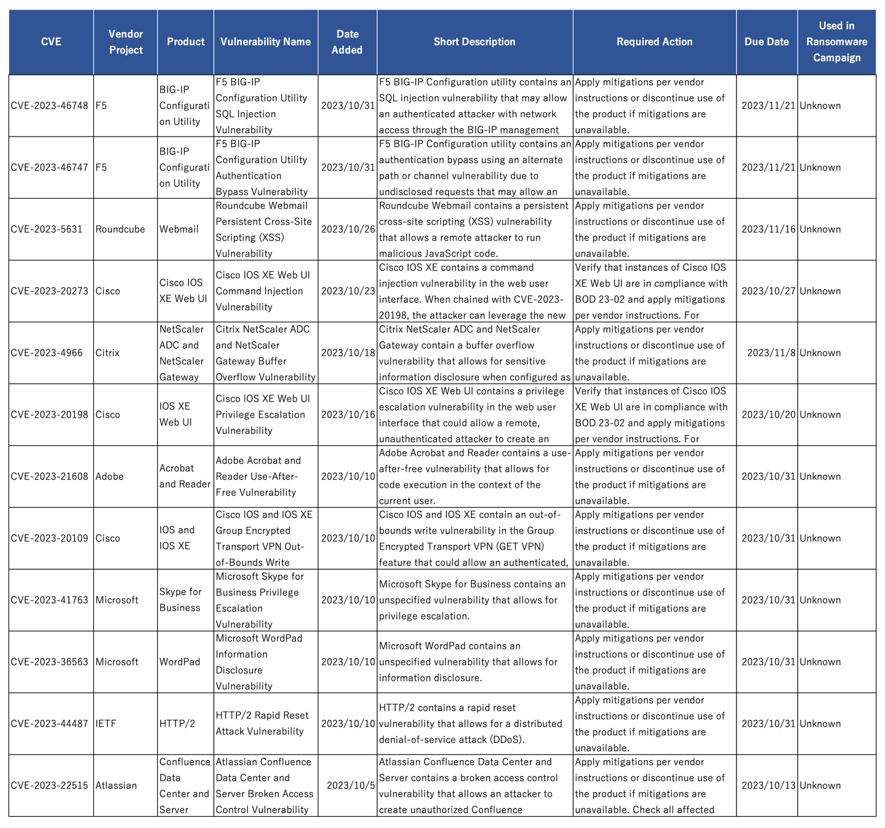

実際のKEVのリスト(KEVのデータを元に作成)

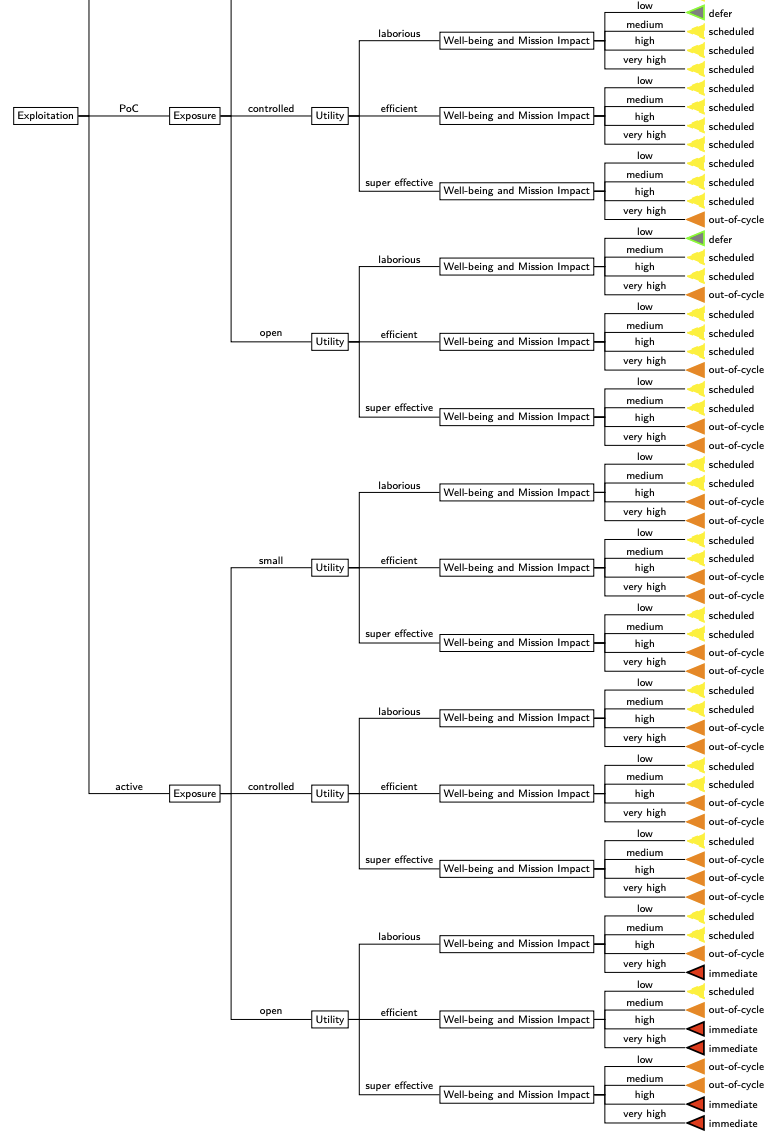

SSVC(Stakeholder-Specific Vulnerability Categorization)

SSVCは、米カーネギーメロン大学ソフトウェア工学研究所によって提案されたもので、CVSSが脆弱性の「技術的な深刻度」を評価しているに対し、SSVCでは脆弱性に対して「どのように行動すべきか」を決定します。ステークホルダーとしてサプライヤー、デプロイヤー、コーディネーターの3つが定義されており、それぞれのディシジョンツリー(決定木)が提案されています。具体的には、(決定木)によって、対応方針を決定するのですが、パッチを適用する側であるデプロイヤーの対応方針は以下の4つです。・out-of-cycle:通常よりも迅速に対応

・scheduled:定期メンテナンス時に対応

・defer:対応しない

出典:Carnegie Mellon University「Prioritizing vulnerability response: A stakeholder-specific vulnerability categorization (version 2.0)」

https://resources.sei.cmu.edu/asset_files/WhitePaper/2021_019_001_653461.pdf

SSVC は、評価指標というより管理手法やフレームワークです。特に悪用状況の判定が対応方針を大きく左右します。これはある意味、実践的ではありますが、日々変わる悪用状況の情報を収集できるかどうか活用のポイントになります。ここで、先ほどのKEVが出てくる訳ですが、CISAは全ての組織にSSVCの導入を推奨しており、そのドライバーとしてKEVを提供しているとも言えます。

EPSS(Exploit Prediction Scoring System)

EPSSは2019年8月に前述のFIRSTによって開発が開始された新しい取り組みです。30日以内にこの脆弱性が悪用される可能性があるかを確率で予測するという画期的な取り組みです。EPSSの予測値はFIRSTのWebサイトで公開されており無料で使用できます、CSV形式でダウンロードも可能です。予測には様々なデータや機械学習を用いて計算しているようですが、詳細は公開されていないため、なぜその確率なのか説明することが難しいことや、現時点では精度が必ずしも高いわけではないといった課題があるようです。

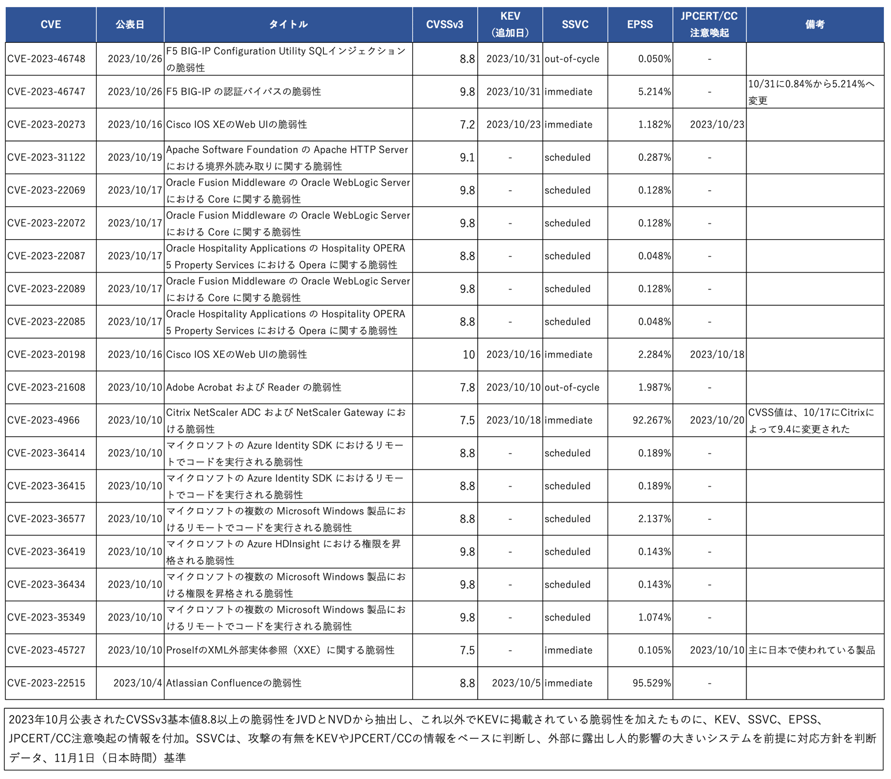

最後に、10月に公開された脆弱性を用いてCVSS、KEV、SSVC、EPSSの比較表を作成してみました。それぞれの特徴がわかると思いますので、脆弱性の優先づけの方法をブラッシュアップされる際の参考になれば幸いです。

CVSS、KEV、SSVC、EPSSの比較

<参考URL>

Known Exploited Vulnerabilities Catalog

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

Prioritizing vulnerability response: A stakeholder-specific vulnerability categorization (version 2.0)

https://resources.sei.cmu.edu/asset_files/WhitePaper/2021_019_001_653461.pdf

Exploit Prediction Scoring System(EPSS)

https://www.first.org/epss/data_stats

北尾 辰也

サイバーセキュリティコンサルタント。三菱UFJ銀行で12年間サイバーセキュリティに従事し、2022年4月にフリーランスとして独立。現在はサイバーセキュリティに関するコンサルティングやアドバイザー業務を行うとともに、国土交通省最高セキュリティアドバイザーや日本シーサート協議会専門委員、⾦融ISAC個⼈賛助会員として活動している。