みなさまは、「○○会社がサイバー攻撃を受け、事業を停止」といったようなニュースを目にしたことはありませんか?事業、業務にコンピュータを利用するケースが多い現代、サイバー攻撃を受けてしまった企業は大きな被害を被るケースも見られます。このようなサイバー攻撃のきっかけの一つに「脆弱性」があります。

本記事では、脆弱性の概要と、その対策についてわかりやすく解説します。

目次

脆弱性とは

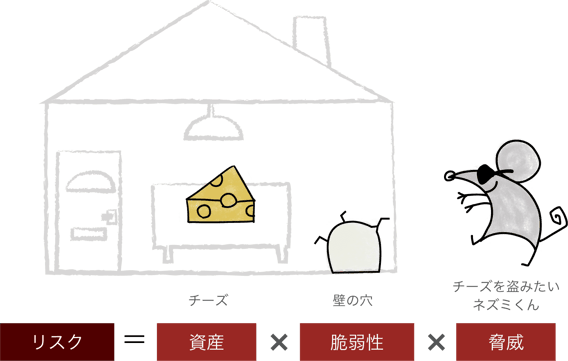

脆弱性とは、コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生するサイバーセキュリティ上の欠陥です。現在ではその定義は広がりつつあり、技術、プロセス、人、物のように、様々な観点から脆弱性を考えることもあります。また、リスクの評価において脆弱性は重要な要素であり、脆弱性、脅威、資産の三要素がリスクを構成します。

チーズを盗みたいネズミを例に、脆弱性、脅威、資産の3要素を見てみましょう。

あるところに、おなかを空かせたネズミがいました。家の中にあるチーズの香りを嗅ぎ付け、どうにか盗みだそうと考えています。この場合、チーズは「資産」、ネズミは「脅威」にあたります。

チーズは家の壁によって守られているため、通常では盗み出すことができません。

しかし、ネズミは家の壁に小さな穴が開いていることに気づきました。この穴が「脆弱性」にあたります。

資産、脅威だけではチーズを盗まれるリスクは低かったですが、脆弱性が生まれたことによってチーズが盗まれるリスクが上昇します。これが脆弱性、脅威、資産の関係です。

脆弱性対策のポイント

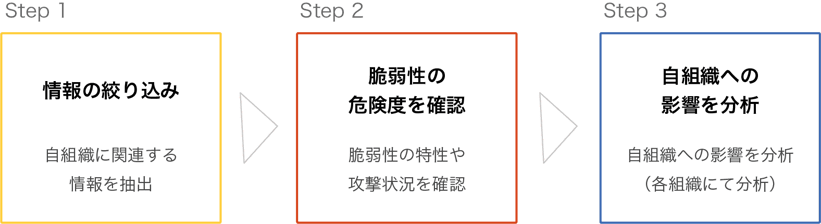

脆弱性対策には、主に3つのステップがあります。

ステップ1.情報の絞り込み

ステップ2.脆弱性の危険度を確認

ステップ3.自組織への影響分析

ここからは各ステップ毎に実施すべきこと、利用できるツール等を紹介していきます。

ステップ1:情報の絞り込み

まず、組織が使用するシステムやソフトウェアに関連する情報を収集しましょう。このステップでは、脆弱性情報を集め、組織に関連するものを絞り込みます。具体的な情報収集には、以下のソースが役立ちます。

1.CVE(共通脆弱性識別番号:Common Vulnerabilities and Exposures)

脆弱性を識別するための一意の番号です。異なる組織でも同じ脆弱性に関する情報を共有するのに役立ちます。

2.JVN iPedia

日本国内外の脆弱性情報を収集し、提供するデータベースです。詳細な情報を得るのに役立ちます。

ステップ2:脆弱性の危険度を確認

情報の絞り込みにより自組織に関連する脆弱性情報を収集したら、それぞれの脆弱性の深刻度を確認します。このステップでは、以下の評価基準を利用して脆弱性の深刻度を判断します。

3.CVSS(共通脆弱性評価システム:Common Vulnerability Scoring System)

脆弱性の深刻度を評価するための共通の評価方法です。数値化されたスコアを使用し、深刻度を評価します。

脆弱性そのものの特性を評価する「基本評価基準」、「基本評価基準」に攻撃コードの出現有無や対策情報が利用可能であるかといった脆弱性の現在の深刻度を加味して評価する「現状評価基準」、さらに、「現状評価基準」に攻撃を受けた場合の二次的な被害の大きさなど製品利用者の利用環境を加味して評価する「環境評価基準」、これら3点の基準を評価するものです。このステップでは、基本評価基準、現状評価基準を参照します。

4.CWE(共通脆弱性タイプ一覧:Common Weakness Enumeration)

脆弱性の種類をカテゴリ別に分類し、攻撃の特性や事例を把握するのに役立ちます。

ステップ3:自組織への影響分析

ここまでに分析をしてきた脆弱性情報に、自組織の環境を考慮した危険度(環境評価)を算出し、最終的な脆弱性の深刻度を評価します。

自組織の環境とは、該当する脆弱性を悪用して攻撃された場合の被害の大きさや、影響を受ける対象システムの範囲などを指します。

[参考]

・IPA脆弱性対策の効果的な進め方(実践編)第2版

https://www.ipa.go.jp/security/reports/technicalwatch/hjuojm0000006nd2-att/000071660.pdf

・CVE https://cve.mitre.org/

・JVN iPedia https://jvndb.jvn.jp/

・共通脆弱性評価システムCVSS概説 https://www.ipa.go.jp/security/vuln/scap/cvss.html

・Common Weakness Enumeration https://cwe.mitre.org/index.html

・CVSS計算ソフトウェア多国語版 https://jvndb.jvn.jp/cvss/

脆弱性の種類 -Nデイ脆弱性とゼロデイ脆弱性-

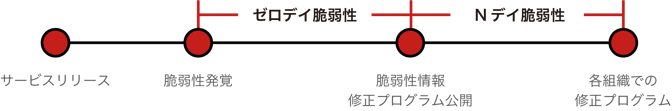

ここまでは、脆弱性の概要、基本的な対策方法について紹介してきました。続いて、脆弱性の種類についてご紹介します。大きく「Nデイ脆弱性」と「ゼロデイ脆弱性」の2種類が存在します。狙われやすい企業や、対策のポイントも少し変わってきます。

ゼロデイ脆弱性

ゼロデイ脆弱性とは、攻撃者に未知の脆弱性を発見され、修正プログラム公開前(セロデイ)に存在する脆弱性のことを言います。つまり、世の中に修正プログラムが存在しない、攻撃者のみが知る脆弱性となります。そのため、ベンダーが脆弱性情報、修正プログラムの公開をしない限りユーザがその存在を認知することは困難です。

どちらもシステムを最新バージョンに保つ、EDR等のセキュリティ製品の導入など、脆弱性が発生することを前提とした対策や、修正プログラムが公開されたら速やかに適用することが有効です。

一般に公開しているWebサーバーなど、修正プログラムの適用が難しい場合もありますが、可能な限り早めの修正プログラム適用を心がけましょう。

Nデイ脆弱性

Nデイ脆弱性とは、脆弱性が発見されたシステムに対して、提供された修正プログラムのリリースと、その修正プログラムが適用されるまでの時間(Nデイ)に存在する脆弱性のことを言います。既知の脆弱性を悪用した攻撃ですが、修正プログラムが適用される前に仕掛けられる攻撃のため、ソフトウェア管理が不適切な企業が標的となりやすい傾向があります。

自組織で利用しているOS、ソフトウェアなどを適切に把握し、該当する脆弱性情報を漏れなく収集することが求められます。

有効な脆弱性対策とは

脆弱性管理や対策方法をご紹介してきましたが、大量に公開される脆弱性情報から、自組織に該当する情報を収集すること、その内容を理解し対策を検討することは簡単なことではありません。かといって脆弱性対策を怠ると、自組織の情報が盗み出される、業務サーバーが攻撃を受け事業が停止する等、大きな被害を受ける可能性があります。対策においては、脆弱性の情報収集を常に行うことが重要です。攻撃の的となりえる脆弱性は日々新しい情報が出されるため、まずはその情報を確実に入手するようにしましょう。

また、自組織に関連する脆弱性なのかを判断するうえで資産管理も必要になります。さらに対処が必要な脆弱性と判断されたのちに、確実にパッチ適用が行われているかといった管理も併せて行うことで、抜け漏れのない脆弱性対策を実施しましょう。

とくにNデイ脆弱性については、脆弱性管理を行うことで高い確率で被害を防げるようになりますので、実施することをお勧めします。

GRCSが提供する脆弱性対策ソリューション

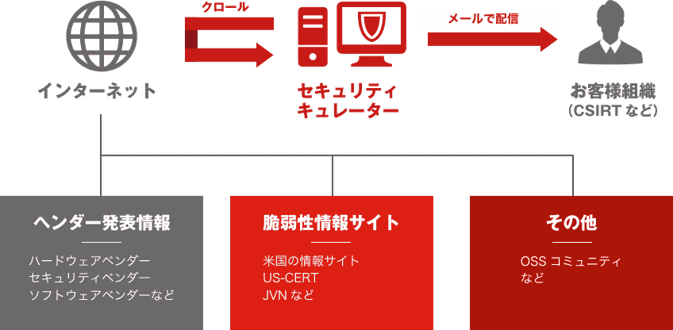

脆弱性情報日次配信サービス:脆弱性TODAY

「脆弱性TODAY」は、セキュリティに精通した専門家が国内外の脆弱性情報を日々収集し日本語に翻訳して翌営業日にメールで提供する脆弱性情報日次配信サービスです。脆弱性情報を自ら収集するのではなく、情報が送られてくることで対応のスピードアップが可能になります。

<特長>

即効性:早朝6時の国内外の情報を、午後にメール配信

網羅性:国内外の30以上のWebサイトをカバー

効率性:専門家が収集した情報を、自動で入手

利便性:利便性があり質の高いレポートを提供

脆弱性TODAY

脆弱性情報は「集める」から「送られてくる」時代へ

セキュリティ対応のスピーディ化を支援

https://www.grcs.co.jp/products/z-today

CSIRT MT.mss

「CSIRT MT.mss(シーサート エムティ エムエスエス)」は、企業や組織内におけるインシデント対応と脆弱性対応管理を支援するクラウドアプリケーションです。CSIRTやSOCの運用に最適化したチケット・タスク管理と情報やナレッジ共有によりインシデント管理と脆弱性情報の管理・評価および改善を実現します。上記でご紹介した「脆弱性TODAY」や、脆弱性スキャンサービスとの連携などにも対応しております。

まとめ

本記事では、脆弱性の概要と対策についてご紹介しました。日々多くの脆弱性情報が公表されるなか、公開済みの脆弱性を狙ったサイバー攻撃は増加の一途をたどっており重大な情報漏えいも発生しています。自組織に合った適切なソリューションを活用し、脆弱性対策およびその管理を推進しましょう。<関連記事>

OSやミドルウェア等の脆弱性対策〜全ての企業・組織が行うべき最優先の対策とは

https://www.grcs.co.jp/staff-blog/20230705

OSやミドルウェア等の脆弱性対策〜Windowsサーバへの対策

https://www.grcs.co.jp/staff-blog/20230804

谷崎 公紀

GRCサービス部 GRCコンサルタント

大学卒業後、GRCSに新卒入社。 GRCツールの導入、運用、保守業務に従事。

岩手県の起業家育成支援イベントの運営を担当。