前回の記事ではサプライチェーンにおけるサイバーセキュリティリスクの類型とその中から「サイバー攻撃によるサプライチェーンの滞留」について説明しました。今回はそれ以外の類型を見ていきましょう。

委託先や海外支店、子会社等、システム接続先経由での侵害

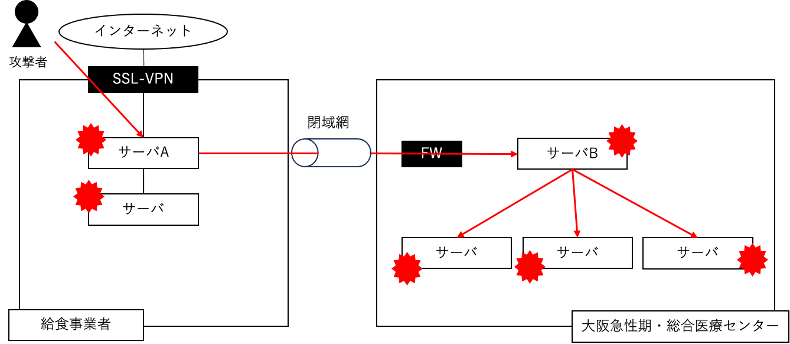

海外ではIsland Hopping Attackと呼ばれるこの類型ですが、以前は、標的への侵害を成功させるため標的よりセキュリティ対策の甘い委託先や子会社から侵入し標的へ至る事例が主で、日本においても2020年12月に公表された三菱重工業の子会社である三菱パワーへの不正アクセスがありました。この事例は同社が利用するIT運用監視サービスの委託先経由で不正アクセスがあったものです。このようなITやネットワーク、セキュリティの監視サービスをマネージド・サービス、サービス事業者をマネージド・サービス・プロバイダー(MSP)と呼んでいます。MSPは主に、利用者のネットワークに監視用の機器を設置しサービス事業者側に設置した管理サーバと通信を行う形態が取られています。攻撃者の目的は三菱パワーや三菱重工業であり、そこへの侵入経路の一つとしてMSPを攻撃したものと思われます。ところで、このような攻撃は主に国家を背後に持つ攻撃者が機密情報や知的財産を狙うものであり、自分たちにはあまり関係がないと思われる方もおられるでしょう。ところが最近では、侵入型ランサムウェア攻撃において侵入した場所から侵害が広がり、結果として別の企業・組織も巻き込まれる「成り行き型」の事例が発生しています。2022年10月に発生した大阪急性期・総合医療センターのランサムウェア被害は記憶に新しいと思いますが、同医療センターが公表した報告書によると当医療センター(以下「病院」)が被害に至った経緯は以下の通りです。- 攻撃者は給食事業者のデータセンターへ侵入

- 攻撃者は給食事業者データセンター内を探索し、脆弱なサーバを侵害。

侵害したサーバの中に病院と閉域網で接続しているサーバ(サーバA)があった。 - 攻撃者はサーバAを経由し病院のサーバ(以下サーバB)へ侵入を試みた。

サーバBの管理ID・パスワードが脆弱だったため攻撃者は、リモートデスクトップ(RDP)通信によって

侵入に成功 - 攻撃者はサーバBを起点に病院ネットワーク内の他のサーバを侵害

<大阪急性期・総合医療センターが攻撃を受けたとみられる流れ>

このようなランサムウェア攻撃者による「成り行き型」の侵害に関しては、多くの会社・組織で発生する可能性があるため対策は必須です。大阪急性期・総合医療センターが侵害されたポイントとなるのは上記3ですが、給食事業者からのRDP通信は業務で使用しておらず不要であったとのことです。つまり、給食事業者のデータセンターからの通信を必要なもののみに絞っていれば、侵害を防ぐことができた可能性があります。事実、この攻撃者は他の医療機関にも侵入を試みたもののセキュリティ対策に阻まれ失敗しています。要はアクセス制御ということなのですが、実は、閉域網接続に対してアクセス制御を行っている会社・組織が日本では少ないのです。それは、各種ガイドラインが閉域網接続については相手が信頼できるとしてアクセス制御等のセキュリティ対策を強く要求してこなかったことも影響しています。確かに閉域網接続はインターネット接続より危険が小さいでしょう。しかし、接続先のセキュリティ対策は自社・自組織ではコントロールできません。閉域網接続におけるセキュリティ対策を見直す時期が来ているのではないでしょうか。

ソフトウェアサプライチェーン攻撃

ソフトウェアの製造課程で悪意あるコードを混入させる攻撃は、2020年12月に判明したSolarWinds社のIT資産やネットワークを管理する製品であるOrionに悪意あるコードが混入し、その影響で米連邦政府機関や大手企業がサイバー攻撃を受けた事例が有名です。この事例も国家を背後に持つ攻撃者が機密情報や知的財産を狙った攻撃であり、自分たちにはあまり関係がないと思われる方もおられるでしょう。ところがもっと身近なソフトウェアサプライチェーン攻撃も発生しています。それは、2022年9月に発生したeコマースプラットフォームMagentoの拡張機能に悪意のあるコードが混入された事例です。この攻撃の目的はクレジットカード情報の窃取です。このような「ソフトウェアサプライチェーン攻撃」によるクレジットカード情報の窃取はこの事例だけでなく度々発生しています。今のところeコマースが専ら狙われているようですが、今後の動向に注意が必要です。

サードパーティー経由の情報漏洩

2021年9月、建設コンサルティング大手のオリエンタルコンサルタンツがランサムウェア攻撃を受けたことを公表したのですが、同時に東京都や千葉県市川市が同社に業務を委託し同社に貸与したデータも被害を受けた可能性があることを公表しました。このような業務委託先からの情報漏洩はここ数年、増加しているのですが、その背景として以下の3点が挙げられます。

- 業務委託の拡大や多様化

- クラウドの利用拡大

委託先が委託業務を行う為にクラウドを利用したりクラウド上にデータを保存したりするケースが

増えています - ランサムウェア攻撃の活発化

弱点があれば確実に見つけ出され攻撃を受ける状況です

自社・自組織がクラウドサービスを利用することについては、前編で触れた「サイバー攻撃によるサプライチェーンの滞留」の類型になりますが、ここでのクラウド利用とは委託先が委託業務を行うためにクラウドを利用しているケースです。例えば、販促キャンペーンで顧客にEメールを送りキャンペーン用のWebサイトに誘導したり、顧客にアンケートを実施したりすることを委託する場合、今では、委託先はクラウドで委託業務を行うことが多いと思われます。また、オンプレミスにデータが保管されていてもサイバー攻撃を受けるリスクは上がっています。

このように委託先に貸与したデータの漏えいリスクが高まっており、委託先の選定や契約内容に関する審査基準や要求事項の見直しが必要な状況です。これまで委託先のチェックはしっかりと行なってきたという企業・組織においても、以下の対応が必要かもしれません。

- クラウド上で委託業務が行われることを想定したチェック項目の追加

- インシデント対応態勢の整備を要求

- インシデント発生時の報告を義務化

加えて、委託先からデータが漏洩した場合に備え自社・自組織におけるアクションや役割分担を整理しておくことも必要ではないでしょうか。

2回にわたってサプライチェーンにおけるセキュリティリスクと対策について触れてきました。サプライチェーンにおけるセキュリティリスクは確かに高まっており強化が必要な状況なのですが、サプライチェーンと言っても非常に幅が広いため、サプライチェーン対策と一言で捉えるのではなく、自社・自組織にとってリスクが高い部分を明確化し対策を行なっていくことがよいのではないでしょうか。この記事が皆さまに少しでも貢献できれば幸いです。

北尾 辰也

サイバーセキュリティコンサルタント。三菱UFJ銀行で12年間サイバーセキュリティに従事し、2022年4月にフリーランスとして独立。現在はサイバーセキュリティに関するコンサルティングやアドバイザー業務を行うとともに、国土交通省最高セキュリティアドバイザーや日本シーサート協議会専門委員、⾦融ISAC個⼈賛助会員として活動している。