情報セキュリティというと漠然としていますが、事業活動で利用される情報資産(データ)を守る基準として皆さまは何が思い浮かびますか。ISMS(ISO27001)認証基準、プライバシーマーク(Pマーク JISQ15001)制度、PCI DSS認証基準などが一般的だと思います。本記事では、3つ目のクレジットカード業界のセキュリティ基準であるPCI DSS認証基準についてご紹介します。

目次

PDI DSSとは

PCI DSS(Payment Card Industry Data Security Standard)は、クレジットカード会員データのセキュリティを強化することを目的として策定されたクレジットカード業界のセキュリティ基準です。国際カードブランド5社(American Express、Discover、JCB、MasterCard、VISA)により設立されたPCI SSC (Payment Card Industry Security Standards Council)によって管理されています。そのためこの認証は実質グローバルでの基準となります。

※2020年10月に、銀聯がStrategic menberとしてPCI SSCに参画しています。

クレジットカード情報を取り扱う(保存、処理、または伝送する)システムやそのシステムに影響を及ぼすもの(例えば、WAFやファイアウォールの運用業者や対象範囲のログを扱うシステムなど)が対象範囲となります。

PCI DSSにおける守るべき対象と準拠する目的

対象と準拠目的

組織が守るべき情報資産としては、顧客の個人情報、従業員の人事情報、事業者の財務情報、契約書、システム構成や設定・ソースコード等の情報、新サービスや新製品の情報など様々なものがあります。いずれも重要で漏洩すると企業の存続を揺るがしかねないダメージにつながる可能性があります。

PCI DSSが対象としているのは、クレジットカード情報です。

昨今のオンライン決済の増加に伴い、クレジットカード情報の流出や不正利用が増加しています。安全な取引を維持しクレジットカード会員データを保護することがPCI DSSの目的です。

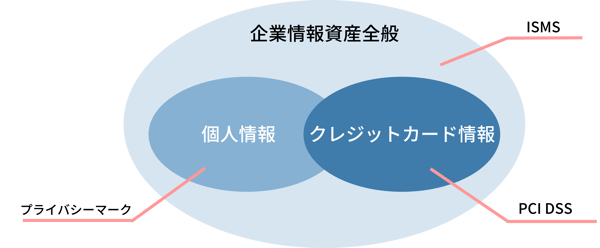

参考までに、ISMS、Pマーク、PCI DSSの取り扱っている情報資産には違いがありますが、ベン図で示すと下記のような関係となります。

図 ISMS/Pマーク/PCI DSSにおける守るべき対象(情報資産)

出典:日本カード情報セキュリティ協議会を参考に筆者が作成

https://www.jcdsc.org/isms.php

特徴

PCI DSSは、クレジットカードの情報漏洩対策に特化した基準です。各要件の目的や実施すべき内容が明確になっています。

たとえば、ユーザーの認証に関わる項目をPCI DSS(v4.0)から一部紹介します。

- 送信/保存における認証要素を強力に暗号化する(要件8.3.2)

→通信傍受や保存されたデータから、パスワードなどを抽出し利用できないようにする対策 - 無効な認証は、10回以下でロックアウト。ロックアウトは最低30分もしくは本人認証ができるまで継続する(要件8.3.4)

- パスワードは12文字以上(システム対応が不可なら8文字以上)、数字と両方を含む(要件8.3.6)

→ハッカー攻撃者がに総当たりのオンライン攻撃ができないようにする対策 - 過去4回分のパスワードは使用不可

→パスワード有効性の低下防止対策

準拠が求められる事業者や範囲

カード加盟店、銀行、決済代行を行うサービス・プロバイダー、アクワイアラー、イシュア(自社カード や 提携カード などの発行会社)など、クレジットカード情報を「保存、処理、または伝送する」事業者に対し準拠が求められています。それに加え、v4.0では、カード情報の保存、処理、および伝送を行わない事業者であっても、一部のPCI DSS要件への準拠が求められる場合があると明記されました。

例えば下記のような場合です。

- カード情報を「保存、処理、または伝送」を外部へ委託している加盟店

決済環境または決済業務を第三者にアウトソースしていても、適⽤されるPCI DSS要件に従ってカード情報が第三者によって保護されることに対する責任を負います。 - 決済サービスに関わるソフトウェアだけでなく、セキュリティサービスを提供するシステム(例えば、認証サーバ、アクセスコントロールサーバ、セキュリティ情報およびイベント管理(SIEM)システム、物理セキュリティシステム、多要素認証システム、アンチマルウェアシステムなど)のサービスプロバイダなども、一部要件が適用されることが指摘されています。

日本国内では、カード加盟店でのクレジットカード情報の非保持化での対応も一部認められていますが、情報漏洩のリスクがありますので、よりセキュリティを高めるため、PCI DSSへの準拠を推奨します。

PCI DSS準拠までの流れ

PCI DSS準拠までの流れをご紹介します。

|

フェーズ |

実施内容 |

|

1 GAP分析

|

|

|

2 改善策の実行

|

|

|

3 準拠審査 |

|

|

4 準拠維持活動

|

|

※認証取得には、PCI SSCの認定審査機関(QSA:Qualified Security Assessor)での審査や自己問診(SAQ: Self-Assessment Questionnaire)などがあります。

PCI DSSの要件

クレジットカード情報保護のため、6の目標とそれぞれの目標に対応する12の要件の規定があります。具体的な対応内容が要件化されています。

PCI DSS v4.0 の6つの目標と12のデータ・セキュリティ要件は以下のとおりです。

|

目標 |

要件 |

|

安全なネットワークとシステムの構築と維持 |

1. ネットワークのセキュリティ コントロールを導入し、維持します。 2. すべてのシステムコンポーネントに安全な設定を適用します。 |

|

アカウントデータの保護 |

3. 保存されたアカウントデータを保護します。 4. オープンな公共ネットワークでカード会員データを伝送する場合、 |

|

脆弱性管理プログラムの維持 |

5. すべてのシステムとネットワークを悪意のあるソフトウェアから 6. 安全性の高いシステムおよびソフトウェアを開発し、保守します。 |

|

強力なアクセス制御手法の導入 |

7. システムコンポーネントおよびカード会員データへのアクセスを、 8. ユーザを識別し、システムコンポーネントへのアクセスを認証します。 9. カード会員データへの物理的なアクセスを制限します。 |

|

ネットワークの定期的な監視 |

10. システムコンポーネントおよびカード会員データへのすべての 11. システムおよびネットワークのセキュリティを定期的にテストします。 |

|

情報セキュリティポリシーの維持 |

12. 事業体のポリシーとプログラムにより、情報セキュリティを |

それぞれの目標に紐づき要件が細かく規定されており、それらに準拠することで一定以上のセキュリティ品質を担保できます。

PCI DSS v4.0

PCI DSSは、2022年3月にリリースされたv4.0が最新版となります。v 3.0のリリースが2013年11月のため、前回のメジャーバージョンリリースからは、実に8年ぶりの改定となります。

主な特徴としては以下3点となります。

- リスクベースの考え方

定期的な実施が求められる各運用において、組織のリスク分析に基づいた頻度の決定が必要となりました。運用頻度の決定にあたっては、保護すべき情報に対してどのようなリスクがあるのか、外部からの攻撃や内部からの不正のアクセスに対するリスク対処確認の頻度を、組織自身で決定する必要があります。 - 情報漏洩やセキュリティ攻撃の状況や傾向に対する新要件や既存要件の強化

昨今の情報漏洩やセキュリティ攻撃の状況を踏まえ、「機密認証データの漏洩事故を防ぐための要件の厳密化」、「フィッシング攻撃を検出・防御するためのプロセスおよび自動化メカニズムの実装」、「ユーザーアカウントのパスワードの条件の厳密化」などの要件が追加や変更となりました。 - カスタマイズアプローチの追加

PCI DSS v3.2.1 までは、各要件への対応が難しい場合(改変できないレガシーシステムやプロセスなど)は代替コントロールにより、定義された手法の範囲での選択肢の対応のみでした。しかしながら、v4.0からは、要件の目的を達成するためのコントロールに対して独自の対策も認めることとなりました。

PCI DSS v3.2.1 の有効期間は 2024 年 3 月 31 日までとされており、すでに準拠している組織はこの移行期間に新しい要件への対応を進める必要があります。

PCI DSS準拠における課題

PCI DSS認証取得のメリットは、サイバーセキュリティの脅威に伴うビジネスリスクの低減となります。世界中の専門家の意見が反映された技術面や運用面に関する実践的で実績のある包括的なセキュリティ対策要件が凝縮されています。

しかしながら、自社単独でPCI DSSへの準拠を目指すことはハードルが高いと感じられると思います。

特に、業務内容や、ワークフロー(クレジットカード情報の流れ)、ネットワーク図、他社システムとの連携などを調査し認証の範囲を特定していく作業や、

自社で実施している情報セキュリティ対策や運用で、どの要件に準拠しているか、また、対応できていない要件は何かの分析、そして、どのような文書を作成し、それを用いてどのように運用していくかの計画などは専門的な知見が求められます。

また、運用フェーズにおいてもPCI DSSに関する従業員教育や、机上ではすんなりと運用できるように思えても工数やコストがかかってしまう運用で、準拠を維持していくことに課題が発生することも考えられます。

GRCSが提供するPCI DSSソリューション

GRCSはPCI DSSの認定セキュリティ機関(QSA)の資格を持つ専門家によるPCI DSS認定取得支援サービスを提供しています。組織の内外の変化(事業拡大や縮小、ツールの技術進歩など)や、同じメンバーだけで運用継続をしていくと形骸化によるリスクも上がっていきます。そのような幅広い視点と支援実績を持つ専門家による支援を提供します。

セキュリティに対して、コストをかけにくい、問題があるのはわかっているが対処方法がわからないなどのお悩みがある場合は、外部からのアドバイスを受けながら、PDCAを回すことをお勧めします。

GRCSは、PCI DSSの準拠支援だけでなく、セキュリティ全般の製品を使ったご相談やマネジメントシステムの運用支援も提供しています。課題や環境に合った最適なソリューションや運用方法をご提案しますので、是非ご相談ください。

PCI DSS準拠 認定取得支援ソリューション

豊富な審査実績と最新技術に精通した知見を活かしPCI DSS準拠を支援

PCI DSS準拠のための対策から審査、運用までのトータルサポート

まとめ

クレジットカード情報の流出や不正利用は増加しており、不正利用の被害額も増え続けています。このような背景からクレジットカードのセキュリティ対策強化は急務とされており、その一手としてPCI DSSへの準拠が進められています。v4.0への対応も含め、特に準拠が求められる事業者における適切な対策が必要です。

関連情報

PCI DSS 認定取得支援ソリューション

https://www.grcs.co.jp/consulting/pcidss

マネジメントシステム運用改善サービス

https://www.grcs.co.jp/consulting/management-system

GRCS

GRCSによるブログ記事。G(ガバナンス)R(リスク)C(コンプライアンス)S(セキュリティ) をテーマに、シンプルで分かりやすい記事を配信しています。 どうぞよろしくお願い致します。