偽の決済画面への誘導

1. リンク型決済で支払方法選択画面のリンクを改ざん

2. 正規のカード情報入力画面の手前に偽のカード情報入力画面を表示し、情報が流出

ECサイト内への不正スクリプトの埋め込み

1. 決済ページのHTMLソースコードには<iframe>タグは含まれていない。

2. 画像内に不正なコードを埋め込む「ステガノグラフィ攻撃」により、画像読み込み時にJavaScriptが実行され、外部サイトにある偽のカード情報入力フォームをiframe内に表示するコードが挿入される。

不正な外部スクリプトの読み込み

1. 広告会社がECサイト向けに提供する広告表示用JavaScriptライブラリを改ざんし、ECサイトでユーザーが入力した情報を窃取する「スキミングコード」が挿入される。

2. ECサイトを直接改ざんすることなく、当該JavaScriptを読み込んで広告を表示する複数のECサイトで、消費者が入力したカード情報が攻撃者に送信される状態となる。

サイトの特性に沿った保護

各ECサイトの特性に沿ったシナリオに応じてクロールを行い、スキミングを検知し、サイトを保護します。

ユーザー毎に被害状況を可視化

オンラインスキミングの実害があったユーザーを個別に特定することが可能です。

データ流出経路の可視化

サイト内でユーザーが辿る経路を模倣し、その経路の正常性を監視。管理画面から検知情報を即座に確認できます。

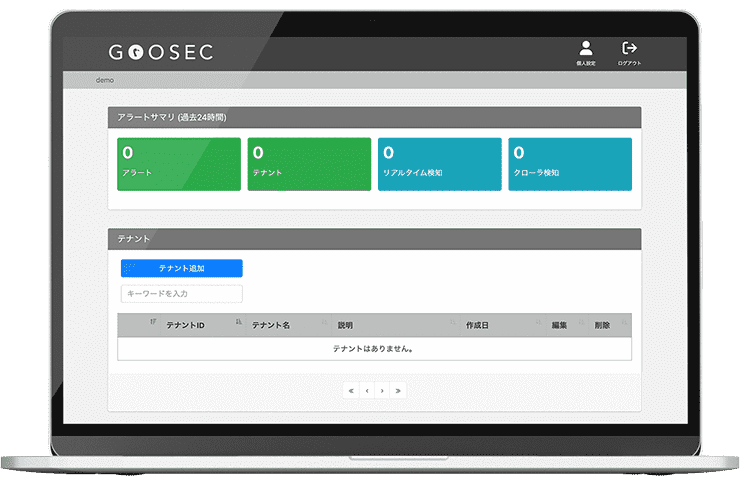

SaaS型 Web/オンラインスキミング 防御/検知ツール

GOOSEC のご案内

「GOOSEC」は、検知用スクリプト、クローラ、管理画面で構成されるサービスです。 ユーザーのブラウザ操作をトレースするクローラと、悪性のAPI通信を防御・検知するスクリプトを併用することで、Web / オンラインスキミング被害を防止します。

サイトが改ざんされ、入力情報が第三者に送信される悪性コードが実行された場合や、偽の情報入力ページに遷移したり、キャッシュサーバが汚染されて偽のページに強制リダイレクトされた場合、またはスキミング検知用の JavaScript が改ざんされたりタグが削除された場合には、防御または検知を行います。

また、PCI DSS v4.0で新設されたオンラインスキミング防止要件にも対応しています。

運用負荷が低くセキュリティの専門知識は不要です

保護対象のデータ(個人情報、クレジットカード情報等)の流出を防御もしくは、検知した時のみアラートが上がるため、不要なアラートは上がらず運用負荷が低いです。また、運用する上で、セキュリティの専門知識は必要ありません。

PCI DSS v4.0新要件に対応しています

PCI DSS V4.0にて新設される「消費者のブラウザで表示される決済ページでは、検証済みの認可されたスクリプトのみが読み込まれ、実行されること」や「消費者ブラウザが受信した決済ページのコンテンツに対する不正な変更を警告する」などの新要件に対応できます。

データが流出したユーザー数の特定を行います

オンラインスキミングの場合、実害のあったユーザーを特定するのが難しく、被害が発生した時間帯にアクセスした全ユーザーに影響があったと公表する事例が少なくありません。GOOSECは、実害のあるユーザーを個別に特定することが可能です。

インターネット上の脅威:スキミング技術の進化

Web / オンラインスキミングの手口

GOOSEC

資料請求

オンラインスキミング対策サービス「GOOSEC」では、Web/オンラインスキミングに起因する情報流出の被害や機会損失を最小限に抑え、企業イメージ・企業ブランドの低下を防ぎます。

まずはお気軽にお問い合わせください。

※ 必須